Tot ce trebuie să știți când Mac este infectat cu un nou malware malware Silver Sparrow (09.15.25)

Dacă credeți că Mac-ul dvs. este protejat de malware, gândiți-vă din nou. Autorii de programe malware au devenit adepți în exploatarea vulnerabilităților diverselor platforme, inclusiv macOS. Acest lucru este evident în infecțiile malware anterioare care vizau Mac-urile, inclusiv malware-ul Shlayer și malware-ul Top Results.

Ce este Silver Sparrow MacOS Malware?Recent, cercetătorii de securitate Red Canary, Malwarebytes și VMware Carbon Black au a descoperit un nou malware MacOS care a infectat peste 40.000 de Mac-uri la nivel global. Această nouă amenințare se numește Silver Sparrow. Potrivit Malwarebytes, malware-ul s-a răspândit în 153 de țări, cu Statele Unite, Regatul Unit, Canada, Franța și Germania cu cele mai mari concentrații. Nu este clar câte dintre aceste 40.000 sunt Mac-uri M1 și nu știm exact cum arată distribuția.

Cercetătorii au observat că, deși Silver Sparrow prezintă o amenințare destul de gravă pentru dispozitivul infectat, acesta nu prezintă un comportament rău intenționat care este adesea așteptat de la adware-ul comun MacOS. Acest lucru face ca programul malware să fie mai descumpănitor, deoarece experții în securitate nu au nicio idee despre ce a fost conceput malware-ul.

Cu toate acestea, cercetătorii au observat că software-ul rău intenționat a rămas gata să furnizeze o sarcină utilă rău intenționată oricând. În urma anchetei, tulpina de malware Silver Sparrow pentru MacOS nu a furnizat niciodată o încărcătură rău intenționată pe dispozitivele infectate, dar au avertizat utilizatorii Mac afectați că prezintă în continuare riscuri semnificative în ciuda comportamentului său latent.

Deși cercetătorii nu au observat că Silver Sparrow furnizează sarcini utile dăunătoare suplimentare, compatibilitatea cu cip M1, acoperirea globală, rata ridicată de infecție și maturitatea operațională fac din Silver Sparrow o amenințare rezonabilă. Experții în securitate au descoperit, de asemenea, că malware-ul pentru Mac este compatibil atât cu procesoarele Intel, cât și cu cele din Silicon Apple.

Iată o cronologie aproximativă a evoluției malware-ului Silver Sparrow:

- August 18, 2020: Malware versiunea 1 (non-M1 version) callback domain api.mobiletraits [.] Com created

- 31 august 2020: Malware version 1 (non-M1 version) submitted to VirusTotal

- 2 septembrie 2020: fișier version.json văzut în timpul executării versiunii 2 a malware-ului trimis la VirusTotal

- 5 decembrie 2020: domeniul de apel invers versiunea 2 (versiunea M1) a creat api.specialattributes [.] com creat

- 22 ianuarie 2021: versiunea 2 a fișierului PKG (care conține un binar M1) trimis la VirusTotal

- 26 ianuarie 2021: Red Canary detectează versiunea 1 a malware-ului Silver Sparrow

- 9 februarie 2021: Red Canary detectează versiunea 2 a malware-ului Silver Sparrow (versiunea M1)

Firma de securitate Red Canary a descoperit noul malware, care vizează Mac-urile echipate cu noile procesoare M1. Programul malware se numește Silver Sparrow și folosește macOS Installer Javascript API pentru a executa comenzi. Iată ce trebuie să știți.

Nimeni nu știe sigur. Odată ajuns pe un Mac Silver Sparrow se conectează la un server o dată pe oră. Cercetătorii în domeniul securității sunt îngrijorați de faptul că ar putea fi pregătit pentru un atac major.

Compania de securitate Red Canary consideră că, deși Silver Sparrow a furnizat încă o încărcătură rău intenționată, ar putea reprezenta o amenințare destul de gravă.

Programele malware au devenit notabile, deoarece rulează pe cipul M1 Apple. Acest lucru nu indică neapărat că infractorii vizează în mod specific Mac-urile M1, ci mai degrabă sugerează că atât Mac-urile M1, cât și Mac-urile Intel pot fi infectate.

Ce se știe este că computerele infectate contactează un server o dată pe oră , deci poate fi o formă de pregătire pentru un atac major.

Programele malware folosesc API-ul Mac OS Installer Javascript pentru a executa comenzi.

Compania de securitate nu a putut până acum să stabiliți modul în care comenzile duc la ceva mai departe și, prin urmare, este încă necunoscut în ce măsură Silver Sparrow reprezintă o amenințare. Compania de securitate consideră totuși că malware-ul este serios.

În ceea ce privește Apple, compania a revocat certificatul utilizat pentru semnarea pachetului asociat cu malware-ul Silver Sparrow.

În ciuda serviciului notarial Apple, dezvoltatorii de programe malware MacOS au vizat cu succes produsele Apple, inclusiv cele care utilizează cel mai recent cip ARM precum MacBook Pro, MacBook Air și Mac Mini.

Apple susține că are o „industrie- principal ”mecanism de protecție a utilizatorului, dar amenințarea malware continuă să reapară.

Într-adevăr, se pare că actorii de amenințare sunt deja înaintea jocului, vizând jetoanele M1 încă de la început. Acest lucru se întâmplă în ciuda faptului că mulți dezvoltatori legitimi nu și-au portat aplicațiile pe noua platformă.

Silver Sparrow MacOS malware livrează binare pentru Intel și ARM, folosește AWS și Akamai CDN

Cercetătorii au explicat Silver Operațiunile lui Sparrow în postarea de pe blogul „Așezarea aripilor Silver Sparrow: scoaterea malware-ului MacOS înainte de a începe”.

Noua componentă malware există în două binare, formatul obiectului Mach care vizează procesoarele Intel x86_64 și Mach-O binar conceput pentru Mac-urile M1.

Programul malware MacOS este instalat prin pachetele de instalare Apple denumite „update.pkg” sau „updater.pkg”.

Arhivele includ cod JavaScript care se execută înainte de executarea scriptului de instalare, solicitând utilizatorului să permită un program „determină dacă software-ul poate fi instalat.”

Dacă utilizatorul acceptă, codul JavaScript instalează un script numit verx.sh. Încetarea procesului de instalare în acest moment este inutilă, deoarece sistemul este deja infectat, conform Malwarebytes.

Odată instalat, scriptul contactează un server de comandă și control în fiecare oră, verificând comenzi sau binare de executat.

Centrul de comandă și control rulează pe infrastructura Amazon Web Services (AWS) și a rețelelor de livrare a conținutului Akamai (CDN). Cercetătorii au spus că utilizarea infrastructurii cloud face mai dificilă blocarea virusului.

În mod surprinzător, cercetătorii nu au detectat implementarea sarcinii utile finale, făcând astfel obiectivul final al malware-ului un mister.

Au observat că probabil malware-ul aștepta să fie îndeplinite anumite condiții. În mod similar, ar putea detecta că este monitorizat de cercetătorii de securitate, evitând astfel implementarea sarcinii utile rău intenționate.

Când sunt executate, binarele Intel x86_64 imprimă „Hello World” în timp ce binarele Mach-O afișează „Ai făcut-o ! ”

Cercetătorii le-au denumit„ binare ale spectatorilor ”, deoarece nu au prezentat niciun comportament rău intenționat. În plus, malware-ul macOS are un mecanism pentru a se elimina singur, adăugând la capacitățile sale stealth.

Cu toate acestea, au observat că funcția de auto-eliminare nu a fost niciodată utilizată pe niciunul dintre dispozitivele infectate. De asemenea, malware-ul caută URL-ul img de la care a fost descărcat după instalare. Aceștia au susținut că dezvoltatorii de programe malware doreau să urmărească canalul de distribuție cel mai eficient.

Cercetătorii nu și-au dat seama cum a fost livrat malware-ul, dar posibilele canale de distribuție includ actualizări flash false, software piratat, reclame rău intenționate sau aplicații legitime.

Ciberincriminalii definesc regulile atacurilor lor și este depinde de noi să ne apărăm împotriva tacticii lor, chiar și atunci când acele tactici nu sunt complet clare. Aceasta este situația cu Silver Sparrow, noul malware identificat care vizează macOS. În prezent, nu pare să facă prea mult, dar poate oferi informații despre tactici împotriva cărora ar trebui să le apărăm.

Specificații tehnice ale malware-ului Silver Sparrow

Potrivit investigației cercetătorilor, există două versiuni ale malware-ului Silver Sparrow, denumite „versiunea 1” și „versiunea 2”.

Versiunea 1 a malware-ului

- Numele fișierului: updater.pkg (pachetul de instalare pentru v1)

- MD5: 30c9bc7d40454e501c358f77449071aa

Versiunea malware 2

- Nume fișier: actualizare .pkg (pachetul de instalare pentru v2)

- MD5: fdd6fb2b1dfe07b0e57d4cbfef9c8149

În afară de modificarea adreselor URL de descărcare și a comentariilor de script, cele două versiuni de malware au avut o singură diferență majoră. Prima versiune a implicat un binar Mach-O compilat pentru arhitectura Intel x86_64 numai în timp ce a doua versiune a inclus un binar Mach-O compilat atât pentru arhitecturile Intel x86_64, cât și pentru arhitecturile M1 ARM64. Acest lucru este important, deoarece arhitectura M1 ARM64 este nouă și au fost descoperite foarte puține amenințări pentru noua platformă.

Binarele compilate Mach-O nu par să facă nimic, așa că sunt numite „spectatori” binare. ”

Cum se distribuie Silver Sparrow?Pe baza rapoartelor, o mulțime de amenințări MacOS sunt distribuite prin reclame rău intenționate ca instalatori individuali, independenți în formă PKG sau DMG, mascați ca o aplicație legitimă - precum Adobe Flash Player - sau ca actualizări. Cu toate acestea, în acest caz, atacatorii au distribuit malware-ul în două pachete distincte: updater.pkg și update.pkg. Ambele versiuni folosesc aceleași tehnici pentru a executa, diferind doar în compilarea binarului de spectatori.

Un lucru unic în ceea ce privește Silver Sparrow este că pachetele sale de instalare folosesc API-ul MacOS Installer JavaScript pentru a executa comenzi suspecte. Deși unele software-uri legitime fac acest lucru, aceasta este prima dată când acest lucru este realizat de malware. Aceasta este o abatere de la comportamentul pe care îl observăm de obicei la programele de instalare macOS rău intenționate, care folosesc în general scripturi de preinstalare sau postinstalare pentru a executa comenzi. În cazurile de preinstalare și postinstalare, instalarea generează un anumit model de telemetrie care arată după cum urmează:

- Proces părinte: package_script_service

- Proces: bash, zsh, sh, Python, sau un alt interpret

- Linie de comandă: conține preinstalare sau postinstalare

Acest model de telemetrie nu este un indicator deosebit de înalt de fidelitate al rău intenționat, deoarece chiar și software-ul legitim folosește scripturile, dar identifică în mod fiabil instalatorii care utilizează scripturile de preinstalare și postinstalare, în general. Silver Sparrow diferă de ceea ce ne așteptăm să vedem de la programele de instalare macOS rău intenționate prin includerea comenzilor JavaScript în fișierul XML cu definiție de distribuție a fișierului pachet. Acest lucru produce un model de telemetrie diferit:

- Proces părinte: program de instalare

- Proces: bash

La fel ca în cazul scripturilor de preinstalare și postinstalare, acest model de telemetrie nu este suficient pentru a identifica singur comportamentul rău intenționat. Scripturile de preinstalare și postinstalare includ argumente din linia de comandă care oferă indicii despre ceea ce se execută de fapt. Comenzile JavaScript rău intenționate, pe de altă parte, rulează utilizând procesul legitim de instalare macOS și oferă foarte puțină vizibilitate asupra conținutului pachetului de instalare sau a modului în care acel pachet folosește comenzile JavaScript.

Știm că programele malware a fost instalat prin pachetele de instalare Apple (fișiere .pkg) denumite update.pkg sau updater.pkg. Cu toate acestea, nu știm cum au fost livrate aceste fișiere utilizatorului.

Aceste fișiere .pkg includeau cod JavaScript, astfel încât codul să ruleze chiar la început, înainte ca instalarea să înceapă cu adevărat . Utilizatorul ar fi apoi întrebat dacă dorește să permită un program să ruleze „pentru a determina dacă software-ul poate fi instalat”.

Instalatorul Silver Sparrow îi spune utilizatorului:

„Acest pachet va rula un program pentru a determina dacă software-ul poate fi instalat.”

Acest lucru înseamnă că, dacă ar fi să faceți clic pe Continuare, dar apoi gândiți-vă mai bine și renunțați la programul de instalare, ar fi prea târziu. Ați fi deja infectat.

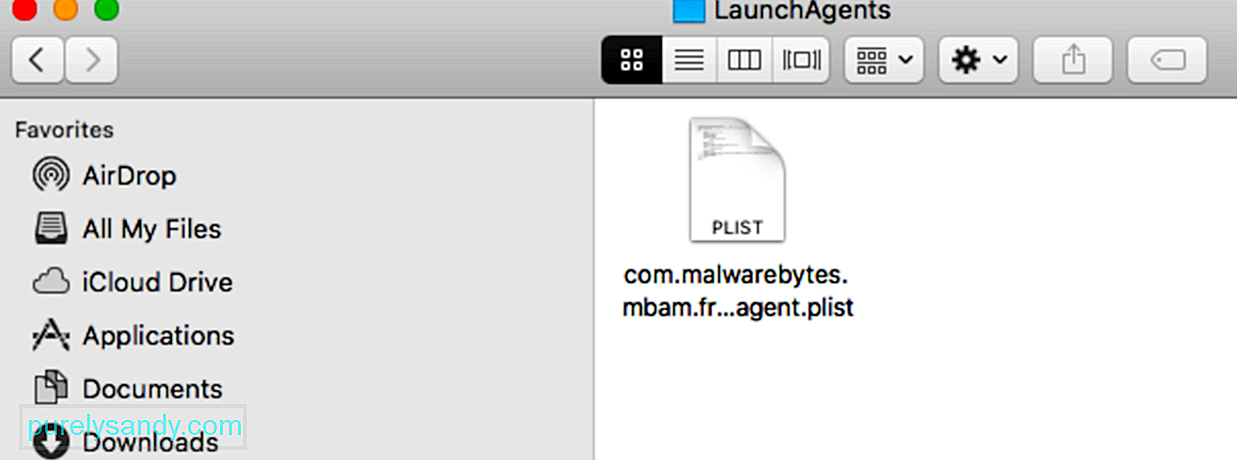

Un alt indiciu al activității dăunătoare a fost procesul PlistBuddy care creează un LaunchAgent pe Mac.

LaunchAgents oferă o modalitate de a instrui launchd, sistemul de inițializare macOS, să execute periodic sau automat sarcini. Acestea pot fi scrise de orice utilizator pe punctul final, dar de obicei se vor executa și ca utilizator care le scrie.

Există mai multe moduri de a crea liste de proprietăți (plisturi) pe macOS și, uneori, hackerii folosesc metode diferite pentru a-și îndeplini nevoile. Un astfel de mod este prin PlistBuddy, un instrument încorporat care vă permite să creați diverse liste de proprietăți pe un punct final, inclusiv LaunchAgents. Uneori, hackerii apelează la PlistBuddy pentru a stabili persistența, iar acest lucru permite apărătorilor să inspecteze cu ușurință conținutul unui LaunchAgent folosind EDR, deoarece toate proprietățile fișierului sunt afișate pe linia de comandă înainte de a scrie.

În Silver Sparrow's cazul, acestea sunt comenzile care scriu conținutul plistului:

- PlistBuddy -c „Adăugare: șir de etichete init_verx” ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c „Add: RunAtLoad bool true” ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c „Add: StartInterval integer 3600” ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c „Add: ProgramArguments array” ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c „Add: ProgramArguments: 0 string '/ bin / sh'” ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c „Add: ProgramArguments: 1 string -c” ~ /Library/Launchagents/init_verx.plist

LaunchAgent Plist XML va semăna cu următoarele:

Label

init_verx

RunAtLoad

true

StartInterval

3600

ProgramArguments

'/ bin / sh'

-c

“~ / Library / Application \\ Support / verx_updater / verx. sh ”[timestamp] [date din plist descărcate]

Silver Sparrow include, de asemenea, o verificare a fișierelor care determină eliminarea tuturor mecanismelor și scripturilor de persistență prin verificarea prezenței ~ / Library /._ insu pe disc. Dacă fișierul este prezent, Silver Sparrow elimină toate componentele sale din punctul final. Hash-urile raportate din Malwarebytes (d41d8cd98f00b204e9800998ecf8427e) au indicat că fișierul ._insu era gol.

if [-f ~ / Library /._ insu]

then

rm ~ / Library / Launchagents / verx.plist

rm ~ / Library / Launchagents / init_verx.plist

rm /tmp/version.json

rm /tmp/version.plist

rm / tmp / verx

rm -r ~ / Library / Application \\ Support / verx_updater

rm / tmp / agent.sh

launchctl remove init_verx

La sfârșitul instalării, Silver Sparrow execută două comenzi de descoperire pentru a construi date pentru o solicitare HTTP POST curl care indică faptul că instalarea a avut loc. Unul preia UUID-ul sistemului pentru raportare, iar cel de-al doilea găsește adresa URL utilizată pentru a descărca fișierul original al pachetului.

Prin executarea unei interogări sqlite3, malware-ul găsește adresa URL originală din care a fost descărcat PKG, oferind criminalilor cibernetici o ideea canalelor de distribuție de succes. De obicei, vedem acest tip de activitate cu adware rău intenționat pe macOS: sqlite3 sqlite3 ~ / Library / Preferences / com.apple.LaunchServices.QuarantineEventsV * 'select LSQuarantineDataURLString from LSQuarantineEvent where LSQuarantineDataURLString like " > Cum se elimină programele malware Silver Sparrow de pe Mac

Apple a luat rapid măsuri pentru a înlocui certificatele de dezvoltator care au permis instalarea malware-ului Silver Sparrow. Prin urmare, alte instalări nu ar trebui să mai fie posibile.

Clienții Apple sunt de obicei protejați împotriva malware-ului, deoarece toate software-urile descărcate în afara Mac App Store trebuie notarizate. În acest caz, se pare că autorii malware au putut obține un certificat care a fost utilizat pentru a semna pachetul.

Fără acest certificat malware-ul nu mai poate infecta mai multe computere.

Un alt mod de a detecta Silver Sparrow este prin căutarea prezenței indicatorilor pentru a confirma dacă aveți de-a face cu o infecție Silver Sparrow sau cu altceva:

- Căutați un proces care pare să fie executat de PlistBuddy împreună cu o linie de comandă care conține următoarele: LaunchAgents și RunAtLoad și true. Această analiză ajută la găsirea mai multor familii de programe malware MacOS care stabilesc persistența LaunchAgent.

- Căutați un proces care pare a fi executat sqlite3 împreună cu o linie de comandă care conține: LSQuarantine. Această analiză vă ajută să găsiți mai multe familii de programe malware MacOS care manipulează sau caută metadate pentru fișierele descărcate.

- Căutați un proces care pare să se desfășoare în curl împreună cu o linie de comandă care conține: s3.amazonaws.com. Această analiză vă ajută să găsiți mai multe familii de programe malware macOS folosind cupe S3 pentru distribuție.

Prezența acestor fișiere indică, de asemenea, că dispozitivul dvs. a fost compromis fie cu versiunea 1, fie cu versiunea 2 a programului malware Silver Sparrow :

- ~ / Library /._ insu (fișier gol utilizat pentru a semnaliza malware-ul să se șteargă)

- /tmp/agent.sh (script shell executat pentru instalarea apelului invers)

- /tmp/version.json (fișier descărcat din S3 pentru a determina fluxul de execuție)

- /tmp/version.plist (version.json convertit într-o listă de proprietăți)

Pentru malware versiunea 1:

- Numele fișierului: updater.pkg (pachetul de instalare pentru v1) sau Updater (binar Mach-O Intel de la pachetul v1)

- MD5: 30c9bc7d40454e501c358f77449071aa sau c668003c9c5b1689ba47a431512b03cc

- [.] com (S3 bucket holding version.json for v1)

- ~ / Library / Application Support / agent_updater / agent.sh (script v1 care se execută la fiecare oră)

- / tmp / agent (fișier care conține sarcina utilă finală v1 dacă este distribuit)

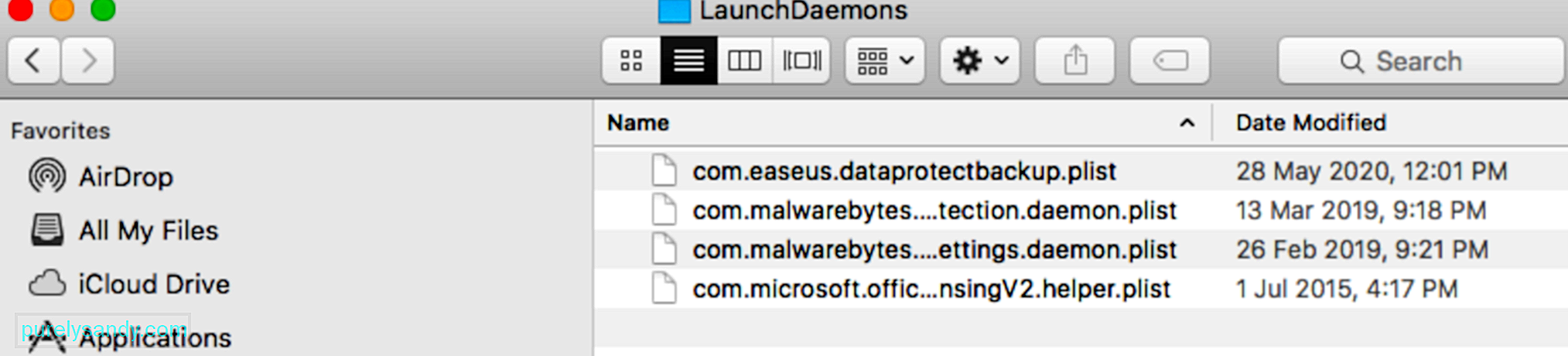

- ~ / Library / Launchagents / agent.plist (mecanism de persistență v1)

- ~ / Library / Launchagents / init_agent.plist (v1 mecanism de persistență)

- ID dezvoltator Saotia Seay (5834W6MYX3) - semnătura binară v1 bystander revocată de Apple

Pentru versiunea 2 a programelor malware:

- Numele fișierului: update.pkg (pachetul de instalare pentru v2) sau tasker.app/Contents/MacOS/tasker (spectator Mach-O Intel & amp; M1 binar în v2)

- MD5: fdd6fb2b1dfe07b0e57d4cbfef9c8149 sau b370191228fef826 li>

- s3.amazonaws [.] com (S3 bucket holding version.json for v2)

- ~ / Library / Application Support / verx_updater / verx.sh (script v2 care se execută la fiecare oră)

- / tmp / verx (fișier care conține sarcina utilă finală v2 dacă este distribuit)

- ~ / Library / Launchagents / verx.plist (mecanismul de persistență v2)

- ~ / Library / Launchagents / init_verx.plist (mecanismul de persistență v2)

- ID dezvoltator Julie Willey (MSZ3ZH74RK) - semnătura binară v2 bystander revocată de Apple

Pentru a șterge malware-ul Silver Sparrow, aceștia sunt pașii pe care îi puteți face:

1. Scanați utilizând un software anti-malware.Cea mai bună apărare împotriva malware-ului de pe computerul dvs. va fi întotdeauna un software anti-malware de încredere, cum ar fi Outbyte AVarmor. Motivul este simplu, un software anti-malware scanează întregul computer, localizează și elimină orice programe suspecte, indiferent cât de bine sunt ascunse. Eliminarea manuală a malware-ului ar putea funcționa, dar există întotdeauna șansa să pierdeți ceva. Un bun program anti-malware nu funcționează.

2. Ștergeți programele, fișierele și folderele Silver Sparrow.

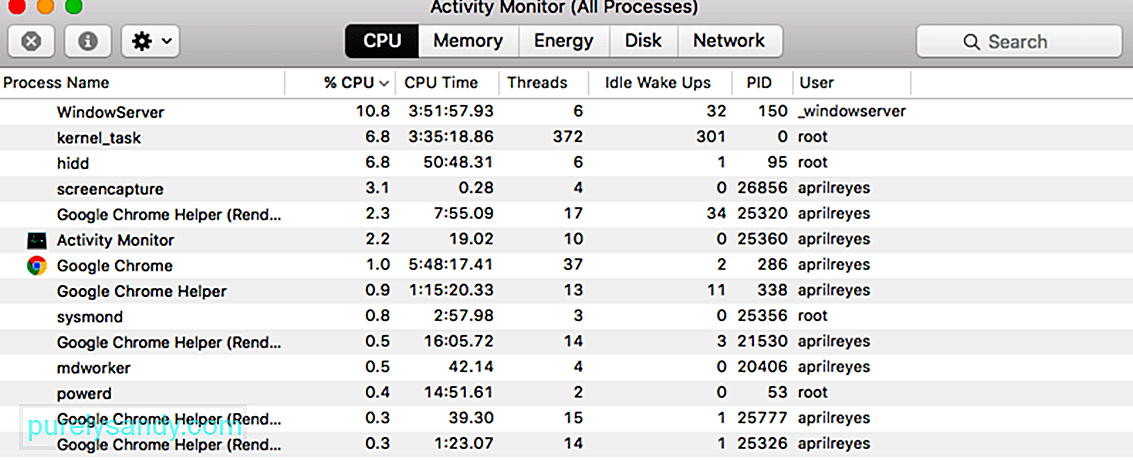

Pentru a șterge malware-ul Silver Sparrow de pe Mac, navigați mai întâi la Activity Monitor și eliminați toate procesele suspecte. În caz contrar, veți primi mesaje de eroare atunci când încercați să îl ștergeți. Pentru a accesa Monitorul activității, urmați pașii următori:

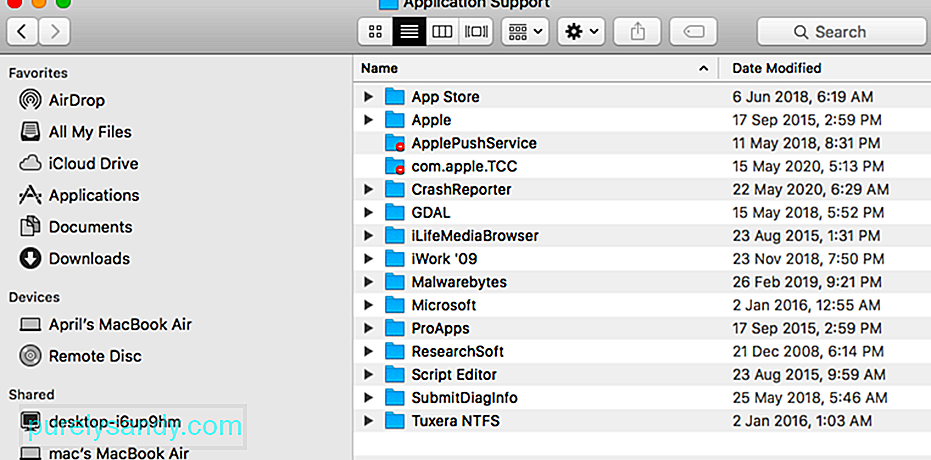

După ce ați șters orice programe suspecte, va trebui, de asemenea, să ștergeți programele malware fișiere și foldere. Următorii pași trebuie parcurși:

După ștergerea manuală a programelor malware de pe hard disk-urile computerului dvs., va trebui, de asemenea, să dezinstalați orice extensii de browser Top Results. Accesați Setările & gt; Extensiile din browser pe care le utilizați și eliminați orice extensii cu care nu sunteți familiarizați. Alternativ, vă puteți reseta browserul la valorile implicite, deoarece acest lucru va elimina și orice extensii.

RezumatProgramul malware Silver Sparrow rămâne misterios, deoarece nu descarcă încărcături utile suplimentare nici după mult timp. Aceasta înseamnă că nu avem o idee despre ce a fost conceput malware-ul, lăsând utilizatori Mac și experți în securitate nedumeriți despre ceea ce este menit să facă. În ciuda lipsei activităților rău intenționate, prezența malware-ului în sine reprezintă o amenințare pentru dispozitivele infectate. Prin urmare, ar trebui eliminat imediat și toate urmele acestuia ar trebui șterse.

Video YouTube.: Tot ce trebuie să știți când Mac este infectat cu un nou malware malware Silver Sparrow

09, 2025